Como Desativar o Firewall Fortinet

julho 29, 2024

Firewall Corporativo

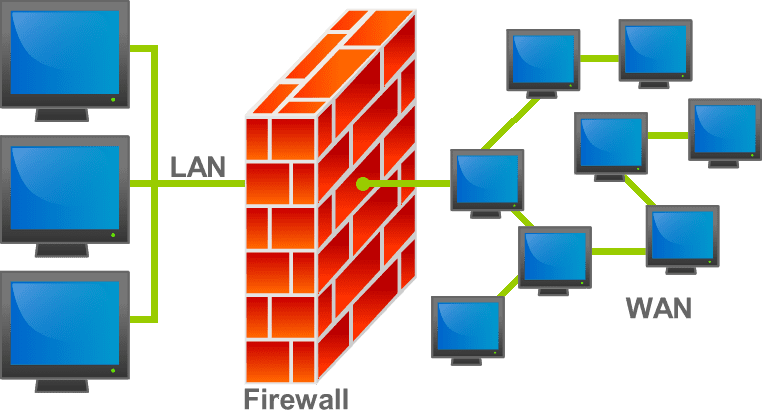

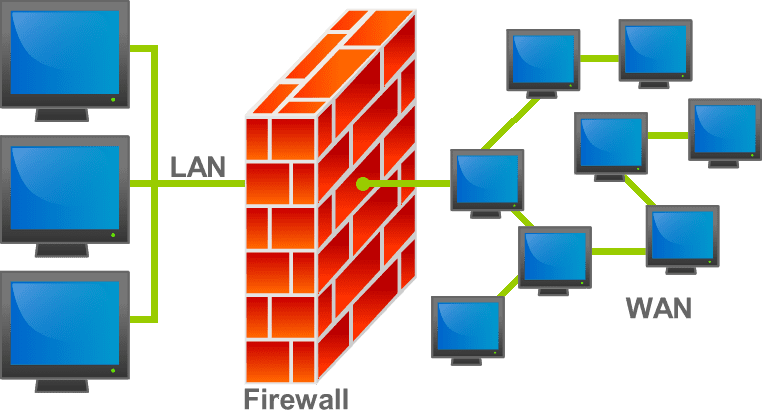

agosto 7, 2024A segurança cibernética é uma prioridade crescente para empresas e indivíduos, e os firewalls desempenham um papel crucial na proteção de redes e sistemas contra ameaças externas. Um firewall atua como uma barreira entre uma rede confiável e uma rede não confiável, como a Internet, monitorando e controlando o tráfego de entrada e saída com base em regras de segurança predefinidas.

Com o avanço da tecnologia, diversos tipos de firewalls foram desenvolvidos para atender às necessidades específicas de segurança de diferentes ambientes. Vamos ver os principais tipos de firewalls, suas características, e como cada um pode ser utilizado para fortalecer a defesa cibernética de sua organização.

O Que é um Firewall?

Um firewall é um sistema de segurança de rede que controla o fluxo de dados entre uma rede interna segura e redes externas, como a Internet. Ele pode ser um dispositivo físico, um programa de software ou uma combinação dos dois. A principal função de um firewall é analisar o tráfego de rede e permitir ou bloquear dados com base em um conjunto de regras de segurança estabelecidas, atuando como uma barreira protetora contra acessos indesejados.

Importância dos Firewalls na Proteção de Redes Corporativas e Domésticas

Os firewalls são essenciais para proteger redes tanto em empresas quanto em residências pelos seguintes motivos:

Defesa contra Ameaças Externas

Eles evitam que invasores e softwares maliciosos acessem a rede, protegendo dados sensíveis e sistemas importantes.

Controle de Acessos

Firewalls permitem definir regras específicas para quem pode acessar quais recursos, garantindo que apenas pessoas autorizadas tenham acesso a informações e serviços críticos.

Monitoramento de Atividades

Eles oferecem ferramentas para observar o tráfego de rede e identificar atividades suspeitas, permitindo uma resposta rápida a possíveis ameaças.

Bloqueio de Conteúdo Perigoso

Firewalls podem ser configurados para impedir o acesso a sites maliciosos ou inadequados, protegendo os usuários contra fraudes, vírus e outras ameaças online.

Proteção Contra Ameaças Internas

Em ambientes corporativos, os firewalls ajudam a segmentar a rede, controlando o tráfego entre diferentes departamentos e impedindo que ataques internos se espalhem.

Conformidade com Regulamentos

O uso de firewalls é muitas vezes necessário para cumprir normas e regulamentos de segurança de dados, como a GDPR (Regulamento Geral sobre a Proteção de Dados) e a PCI DSS (Padrão de Segurança de Dados da Indústria de Cartões de Pagamento).

Tipos de Firewalls

Cada tipo de firewall tem suas vantagens e desvantagens, e a escolha do firewall adequado depende das necessidades específicas da rede, dos recursos disponíveis e do nível de segurança requerido. Utilizar uma combinação desses firewalls pode proporcionar uma defesa em profundidade, fortalecendo significativamente a segurança da rede.

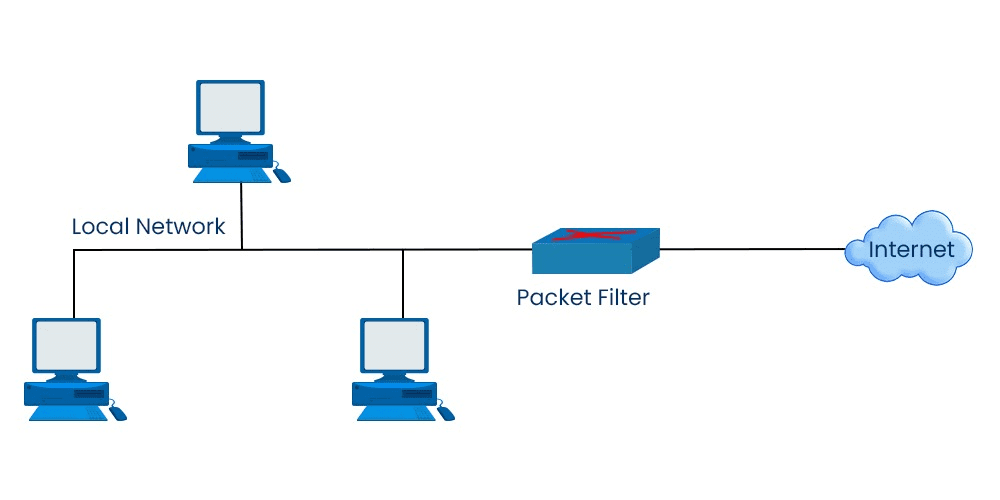

Firewall de Filtro de Pacotes (Packet Filtering Firewall)

Os firewalls de filtro de pacotes operam na camada de rede (Camada 3) e camada de transporte (Camada 4) do modelo OSI. Eles inspecionam cada pacote que entra ou sai da rede, verificando informações como endereços IP de origem e destino, portas de origem e destino, e protocolos.

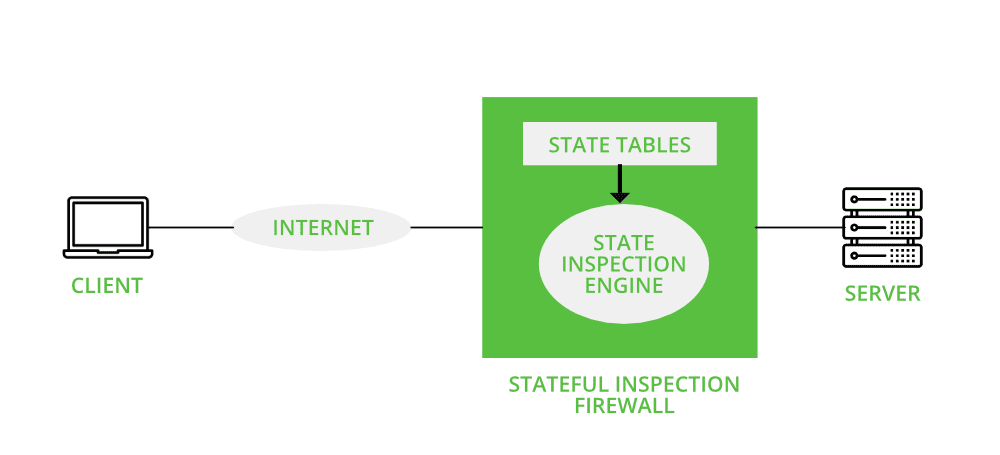

Firewall de Inspeção de Estado (Stateful Inspection Firewall)

Também conhecido como firewall com estado, esse tipo monitora o estado de conexões de rede ativas e decide se um pacote deve ser permitido com base no contexto da conexão (estado), além de suas regras de filtragem. Funciona na camada de rede e na camada de transporte.

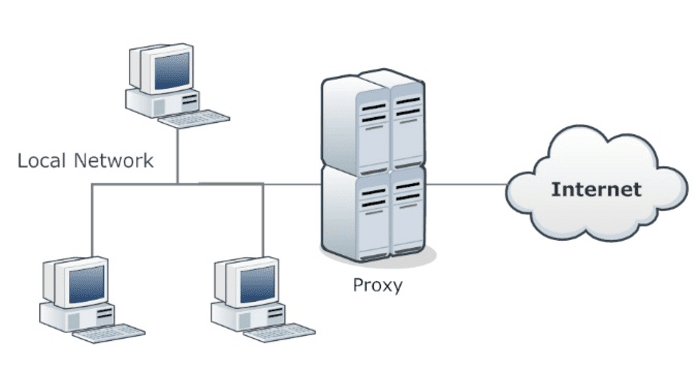

Firewall Proxy (Application-Level Gateway)

Os firewalls proxy funcionam na camada de aplicação (Camada 7) do modelo OSI, atuando como intermediários entre o cliente e o servidor. Eles interceptam todas as comunicações entre a rede interna e externa, examinando e filtrando conteúdo baseado em regras específicas.

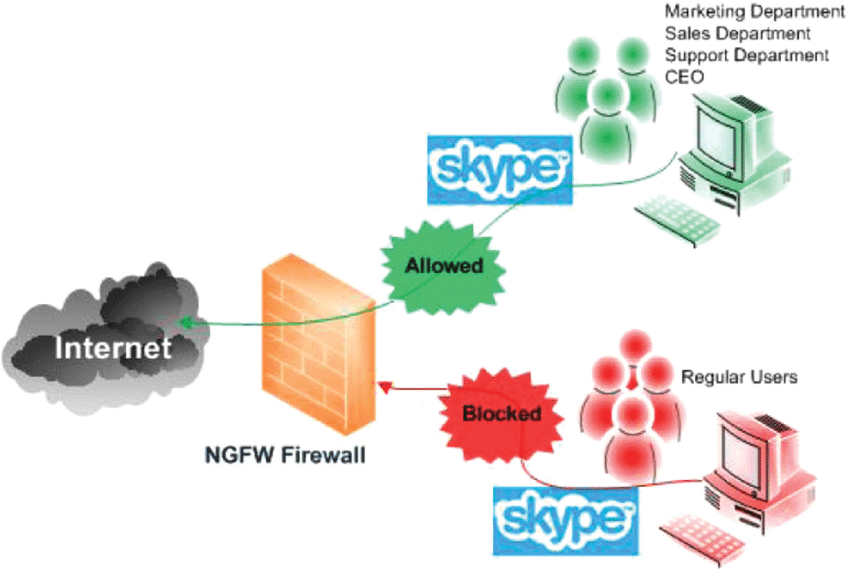

Firewall de Próxima Geração (Next-Generation Firewall – NGFW)

NGFWs combinam as funcionalidades dos firewalls tradicionais com capacidades avançadas como inspeção profunda de pacotes (DPI), prevenção de intrusões (IPS), e controle de aplicativos. Funcionam em múltiplas camadas do modelo OSI.

Firewall de Filtragem de Circuito (Circuit-Level Gateway)

Funcionam na camada de sessão (Camada 5) do modelo OSI, monitorando a configuração e o estabelecimento de sessões TCP ou UDP. Eles verificam se a sessão é legítima antes de permitir que o tráfego passe.

Firewall em Nuvem (Cloud Firewall)

Os firewalls em nuvem são implementados e gerenciados na infraestrutura de nuvem, protegendo os ambientes de computação em nuvem. Eles podem ser baseados em software e oferecem escalabilidade e flexibilidade.

Firewall Virtual (Virtual Firewall)

Semelhantes aos firewalls tradicionais, mas implementados em ambientes virtualizados. Eles protegem máquinas virtuais e ambientes de computação virtualizados.

Firewalls de Rede

Os firewalls de rede são dispositivos ou sistemas de segurança que monitoram e controlam o tráfego de rede entre diferentes segmentos de rede, tipicamente entre uma rede interna segura e redes externas, como a Internet. Eles funcionam com base em regras de segurança predefinidas que determinam quais pacotes de dados são permitidos ou bloqueados.

Funcionamento Básico

Inspeção de Pacotes

Examina os pacotes de dados que entram e saem da rede.

Filtragem por Regras

Aplica um conjunto de regras para permitir ou bloquear o tráfego com base em critérios como endereços IP, portas, protocolos e estado da conexão.

Registro e Monitoramento

Mantém logs das atividades de rede para auditoria e análise de segurança.

Exemplos de Uso

Proteção de Redes Corporativas

Empresas utilizam firewalls para restringir o acesso a recursos internos apenas a usuários e dispositivos autorizados. Firewalls bloqueiam tentativas de invasão e ataques de negação de serviço (DoS) vindos da Internet.

Segurança de Redes Domésticas

Bloqueio de sites e conteúdos inadequados para proteger crianças e evitar acesso a sites maliciosos. Eles ajudam a proteger dispositivos inteligentes conectados à rede doméstica contra invasões.

Ambientes de Hospedagem e Data Centers

Segmentação de servidores críticos para impedir que um ataque em um servidor comprometa outros. Controle do tráfego entre diferentes clientes e serviços hospedados para garantir segurança e desempenho.

Educação e Instituições Acadêmicas

Limitação de acesso a certas partes da rede e controle de uso da Internet para alunos e funcionários e registro de atividades de rede para detectar e responder a comportamentos suspeitos.

Exemplos de Firewalls de Rede

Cisco ASA (Adaptive Security Appliance)

Utilizado amplamente em ambientes corporativos para fornecer segurança de rede abrangente. Oferece recursos avançados como VPN, filtragem de conteúdo e prevenção de intrusões.

pfSense

Firewall open-source baseado em FreeBSD, popular em pequenas e médias empresas e em ambientes domésticos. Fornece uma ampla gama de recursos, incluindo NAT, VPN e filtragem de pacotes.

Fortinet FortiGate

Utilizado para proteção de rede em empresas de todos os tamanhos. Os Firewalls Fortigate oferecem segurança avançada com prevenção de ameaças, inspeção de pacotes e controle de aplicações.

SonicWall

Firewalls que fornecem segurança de rede robusta para pequenas, médias e grandes empresas. Inclui recursos como prevenção contra ameaças, filtragem de conteúdo e controle de acesso.

Firewall de Host (Host-Based Firewall)

Um firewall de host, também conhecido como firewall baseado em host, é um software instalado diretamente em um dispositivo específico, como um computador, servidor ou outro dispositivo de rede. Ele monitora e controla o tráfego de rede que entra e sai desse dispositivo, oferecendo uma camada adicional de segurança ao nível do sistema operacional.

Funcionalidades

Filtragem de Pacotes

Analisa os pacotes de dados com base em regras definidas para permitir ou bloquear o tráfego.

Controle de Acesso

Define quais aplicações e serviços podem acessar a rede e em quais portas.

Proteção de Aplicações

Monitora e protege aplicações específicas contra tráfego malicioso.

Monitoramento de Atividades

Registra atividades de rede para análise e auditoria.

Prevenção de Intrusões

Detecta e bloqueia tentativas de intrusão e outros comportamentos suspeitos.

Diferença em Relação aos Firewalls de Rede

Nível de Operação

O Firewall de Host opera no nível do dispositivo individual, monitorando o tráfego de rede apenas para o dispositivo onde está instalado. Já o Firewall de Rede opera no nível da rede, monitorando e controlando o tráfego de rede entre diferentes segmentos de rede e dispositivos.

Escopo de Proteção

O Firewall de Host protege apenas o dispositivo específico, aplicando regras e políticas para o tráfego de entrada e saída desse dispositivo. O Firewall de Rede protege toda a rede ou segmentos de rede, aplicando regras e políticas para o tráfego entre diferentes dispositivos e redes.

Implementação

O Firewall de Host geralmente é implementado como software em cada dispositivo. O Firewall de Rede pode ser implementado como hardware, software ou uma combinação, e é posicionado em pontos estratégicos da rede.

Vantagens e Desvantagens

Entre as vantagens:

Proteção Individualizada

Oferece uma camada adicional de segurança específica para cada dispositivo, protegendo-o contra ataques direcionados.

Flexibilidade

Permite a personalização de regras e políticas de segurança para cada dispositivo.

Controle de Aplicações

Pode controlar o acesso à rede por parte de aplicações específicas, aumentando a segurança contra software malicioso.

Portabilidade

Protege o dispositivo independentemente da rede à qual ele está conectado.

Já suas desvantagens são:

Gerenciamento Complexo

Requer a instalação e manutenção em cada dispositivo individual, o que pode ser complexo e demorado em ambientes grandes.

Desempenho

Pode impactar o desempenho do dispositivo, especialmente em máquinas com recursos limitados.

Cobertura Limitada

Protege apenas o dispositivo específico onde está instalado, não oferecendo uma visão ou controle centralizado da segurança da rede.

Consistência

Pode ser difícil garantir a consistência das políticas de segurança em todos os dispositivos.

Firewall de Aplicação (Application Firewall)

Um firewall de aplicação, também conhecido como firewall de nível de aplicação ou WAF (Web Application Firewall), é um tipo de firewall que monitora e controla o tráfego HTTP/HTTPS de aplicativos web. Ao contrário dos firewalls tradicionais, que operam nas camadas de rede e transporte do modelo OSI, os firewalls de aplicação funcionam na camada de aplicação (Camada 7). Eles são projetados para proteger aplicativos específicos de vulnerabilidades e ataques, como injeção de SQL, cross-site scripting (XSS), e ataques de falsificação de solicitação entre sites (CSRF).

Funcionamento Básico

Inspeção de Tráfego

Analisa o tráfego de entrada e saída em nível de aplicação, examinando cabeçalhos, mensagens e conteúdo de dados.

Regras de Segurança

Utiliza um conjunto de regras predefinidas ou personalizadas para identificar e bloquear atividades maliciosas.

Proteção Contra Vulnerabilidades

Detecta e mitiga ataques conhecidos e desconhecidos que exploram vulnerabilidades de aplicativos web.

Log e Monitoramento

Mantém registros detalhados de atividades, permitindo auditoria e análise de incidentes de segurança.

Confira alguns exemplos de uso:

Proteção de Sites de Comércio Eletrônico

Proteção de Dados do Cliente

Um WAF pode impedir ataques que visam roubar informações sensíveis dos clientes, como dados de cartões de crédito.

Mitigação de Ataques DDoS

Ajuda a proteger o site contra ataques de negação de serviço distribuídos, garantindo a disponibilidade do serviço.

Defesa de Aplicações Web Corporativas

Prevenção de Injeção de SQL

Bloqueia tentativas de injeção de SQL que podem comprometer bancos de dados e acessar informações sensíveis.

Proteção Contra XSS

Impede ataques de cross-site scripting que poderiam manipular conteúdos web ou roubar cookies de sessão.

Segurança em Aplicações SaaS

Proteção de Dados na Nuvem

Um WAF protege aplicações SaaS contra uma variedade de ataques, assegurando a integridade e confidencialidade dos dados armazenados na nuvem.

Conformidade com Regulamentos

Ajuda a manter conformidade com padrões de segurança como PCI DSS, HIPAA, e GDPR.

Seus principais benefícios são:

Proteção Avançada

Defesa Contra Vulnerabilidades Conhecidas e Desconhecidas

Os WAFs utilizam assinaturas e algoritmos heurísticos para detectar e bloquear ameaças em tempo real.

Inspeção Detalhada de Tráfego

Oferece uma análise profunda do tráfego HTTP/HTTPS, garantindo que apenas solicitações legítimas acessem a aplicação.

Implementação e Gerenciamento Flexíveis

Configuração Customizável

Permite criar regras específicas para cada aplicação, ajustando a proteção conforme as necessidades de segurança.

Facilidade de Atualização

As regras e assinaturas podem ser atualizadas regularmente para enfrentar novas ameaças.

Visibilidade e Controle

Monitoramento Contínuo

Fornece logs detalhados e monitoramento contínuo das atividades, facilitando a detecção e resposta a incidentes de segurança.

Bloqueio Proativo de Ataques

Identifica e bloqueia atividades maliciosas antes que possam comprometer a aplicação.

Conformidade com Normas de Segurança

Suporte à Conformidade

Ajuda organizações a cumprir regulamentações e padrões de segurança, protegendo dados sensíveis e garantindo a privacidade dos usuários.

Firewall Stateful

Um firewall stateful, também conhecido como firewall de inspeção com estado, é um tipo de firewall que monitora o estado das conexões de rede ao longo do tempo. Ele não se limita a analisar pacotes individualmente, mas mantém o contexto de cada conexão, permitindo uma verificação mais profunda e precisa do tráfego de rede. Este tipo de firewall opera principalmente na camada de rede (Camada 3) e na camada de transporte (Camada 4) do modelo OSI.

Um firewall stateful rastreia o estado de cada conexão de rede que passa por ele. Isso inclui conexões TCP e, em menor grau, conexões UDP. Aqui está como ele faz isso:

Estabelecimento de Conexão

Quando um pacote inicial de uma nova conexão chega ao firewall, ele é inspecionado e comparado com as regras de segurança configuradas. Se o pacote for permitido, o firewall cria uma entrada na tabela de estado, que é uma tabela interna que armazena informações sobre todas as conexões ativas.

Manutenção da Tabela de Estado

A tabela de estado contém informações sobre cada conexão, como endereços IP de origem e destino, portas de origem e destino, e o estado da conexão (por exemplo, estabelecida, em encerramento, etc.).

Para conexões TCP, o firewall monitora o processo de handshake (SYN, SYN-ACK, ACK) para garantir que a conexão seja legítima.

Para conexões UDP, que são sem estado, o firewall rastreia pacotes de forma limitada, registrando dados como endereços e portas, mas sem a mesma profundidade de TCP.

Monitoramento Contínuo

O firewall continua a monitorar todos os pacotes que fazem parte de conexões estabelecidas. Ele verifica se esses pacotes correspondem a uma conexão registrada na tabela de estado. Pacotes pertencentes a conexões conhecidas são permitidos, enquanto pacotes inesperados ou fora do contexto (por exemplo, um pacote de dados sem uma conexão estabelecida) são bloqueados.

Encerramento de Conexão

Quando uma conexão é encerrada, seja por término normal (FIN, FIN-ACK) ou por um reset (RST), a entrada correspondente na tabela de estado é removida. Isso garante que a tabela de estado contenha apenas conexões ativas, economizando recursos e melhorando a eficiência.

Veja agora os benefícios do Firewall Stateful:

Verificação de Contexto

Ao rastrear o estado das conexões, o firewall pode detectar e bloquear pacotes maliciosos que não correspondem ao estado esperado da conexão.

Defesa Contra Ataques

É mais eficaz contra ataques que envolvem pacotes fragmentados ou que tentam manipular a ordem dos pacotes, pois mantém o contexto de toda a conexão.

Menor Sobrecarga

Pacotes pertencentes a conexões conhecidas são processados mais rapidamente, pois o firewall já possui o contexto necessário na tabela de estado.

Redução de Falsos Positivos

Ao considerar o estado da conexão, o firewall pode tomar decisões mais precisas, reduzindo a chance de bloquear tráfego legítimo.

Regras Menos Complexas

Administradores podem definir regras mais simples, já que o firewall usa o estado da conexão para decidir se um pacote deve ser permitido ou bloqueado.

Firewall Stateless

Um firewall stateless, também conhecido como firewall de filtro de pacotes, é um tipo de firewall que decide se deve permitir ou bloquear pacotes de dados individualmente, sem levar em conta o estado de uma conexão. Ele opera principalmente na camada de rede (Camada 3) e na camada de transporte (Camada 4) do modelo OSI.

Funcionamento Básico

Inspeção de Pacotes

Cada pacote que passa pelo firewall é inspecionado de forma independente, sem consideração pelo contexto de pacotes anteriores ou subsequentes. O firewall verifica as informações do cabeçalho do pacote, como endereços IP de origem e destino, portas de origem e destino, e o protocolo.

Regras de Filtragem

As decisões de permitir ou bloquear um pacote são baseadas em um conjunto predefinido de regras. As regras especificam critérios como endereços IP, portas e tipos de protocolo (TCP, UDP, ICMP, etc.).

Ação Imediata

O firewall aplica a ação especificada pela regra correspondente imediatamente após a inspeção do pacote. Pacotes que não correspondem a nenhuma regra explícita podem ser bloqueados por padrão ou permitidos, dependendo da configuração do firewall.

Firewall Virtual

Um firewall virtual, também conhecido como firewall baseado em software, é um tipo de firewall que opera como uma instância virtual em um ambiente de nuvem ou virtualização. Diferente dos firewalls tradicionais baseados em hardware, os firewalls virtuais são implementados como máquinas virtuais (VMs) ou contêineres, permitindo flexibilidade e escalabilidade em ambientes dinâmicos.

Firewalls virtuais são instalados e configurados como software em uma plataforma de virtualização ou em um ambiente de nuvem. Eles podem ser implantados em hipervisores, como VMware ESXi, Microsoft Hyper-V, ou em plataformas de nuvem pública, como AWS, Azure e Google Cloud.

Funcionalidades

Filtragem de Pacotes

Inspeciona pacotes de rede e aplica regras de segurança para permitir ou bloquear tráfego com base em critérios predefinidos.

Inspeção de Estado

Mantém o estado das conexões para garantir que apenas tráfego legítimo passe pelo firewall.

Deep Packet Inspection (DPI)

Analisa o conteúdo dos pacotes para detectar e mitigar ameaças avançadas, como malware e ataques de intrusão.

Controle de Aplicações

Identifica e controla o uso de aplicativos na rede, oferecendo políticas de segurança granulares baseadas em aplicativos.

Integração com Serviços de Segurança

Pode integrar-se com outras soluções de segurança, como sistemas de prevenção de intrusões (IPS), detecção de intrusões (IDS), e serviços de inteligência de ameaças.

Gestão e Orquestração

Firewalls virtuais podem ser gerenciados centralmente através de consoles de gerenciamento de rede, facilitando a aplicação de políticas de segurança consistentes em todo o ambiente virtual. Suportam automação e orquestração para provisionamento dinâmico e escalonamento conforme as necessidades da carga de trabalho mudam.

Firewall Híbrido

Um firewall híbrido combina características de diferentes tipos de firewalls, como firewalls tradicionais baseados em hardware, firewalls virtuais, e firewalls de próxima geração (NGFWs), para oferecer uma solução de segurança de rede mais robusta e versátil. A principal vantagem de um firewall híbrido é sua capacidade de integrar diversas abordagens de segurança em um único sistema, proporcionando uma proteção mais abrangente contra uma ampla gama de ameaças.

Os principais benefícios do firewall híbrido são:

Múltiplas Camadas de Segurança

Ao combinar diferentes tipos de firewalls, um firewall híbrido pode oferecer proteção em várias camadas, desde a camada de rede até a camada de aplicação, fornecendo uma defesa mais completa contra ataques.

Adaptação a Diferentes Ambientes

Pode ser utilizado em diversas infraestruturas, incluindo data centers tradicionais, ambientes de nuvem pública e privada, e redes corporativas.

Consolidação de Ferramentas

Permite a gestão centralizada de políticas de segurança, reduzindo a complexidade operacional e facilitando a implementação de medidas de segurança consistentes em toda a rede.

Redução de Custos

Combinar diferentes tipos de firewalls em uma solução integrada pode ser mais econômico do que adquirir e gerenciar várias soluções separadas.

Alta Disponibilidade

Pode ser configurado para oferecer alta disponibilidade e redundância, garantindo que a proteção da rede permaneça ativa mesmo em caso de falhas.

As principais aplicações do firewall híbrido são:

Ambientes Corporativos Complexos

Utilizado para segmentar redes corporativas em diferentes zonas de segurança, protegendo dados sensíveis e controlando o acesso entre departamentos. Ideal para organizações com múltiplas filiais, fornecendo segurança consistente em todas as localizações.

Data Centers e Infraestruturas de Nuvem

Oferece proteção tanto para infraestruturas on-premises quanto para recursos hospedados em nuvens públicas e privadas, facilitando a migração segura para a nuvem. Garante a segurança de máquinas virtuais e contêineres em ambientes de virtualização.

Setores com Elevadas Requisitos de Conformidade

Auxilia organizações em setores altamente regulamentados, como financeiro e saúde, a cumprir normas de segurança e regulamentos de proteção de dados. Fornece funcionalidades avançadas de monitoramento e auditoria para garantir a conformidade contínua.

Pequenas e Médias Empresas (PMEs)

Oferece uma solução de segurança tudo-em-um para PMEs, que podem não ter os recursos para implementar e gerenciar múltiplas soluções de segurança separadas. Facilita a implementação e gestão de políticas de segurança, mesmo com equipes de TI reduzidas.

Ambientes de Educação e Pesquisa

Protege dados sensíveis de estudantes e pesquisadores contra acessos não autorizados e ameaças cibernéticas. Garante que o acesso a recursos educacionais e de pesquisa seja seguro e controlado.

Como Escolher o Firewall Adequado

Escolher o firewall adequado depende de uma análise cuidadosa das necessidades específicas de segurança, do ambiente em que ele será implementado, e das capacidades e características de diferentes tipos de firewalls. Considerar fatores como desempenho, escalabilidade, facilidade de gestão, conformidade e custo ajudará a garantir que a solução de firewall escolhida proporcione a proteção necessária para sua rede de forma eficiente e econômica.

Identifique as principais ameaças que sua rede enfrenta (malware, phishing, ataques de negação de serviço, etc.). Determine o nível de proteção necessário para diferentes tipos de dados e serviços na sua rede.

Verifique se o firewall pode lidar com o número de conexões que sua rede geralmente enfrenta e se ajuda a cumprir requisitos legais e normativos específicos, como GDPR, PCI DSS, HIPAA, etc.

Considere custos de atualizações, suporte e manutenção contínua e verifique o modelo de licenciamento e quaisquer taxas adicionais por funcionalidades extras.

Considerações Baseadas no Ambiente e Nas Necessidades de Segurança

Ambientes Corporativos

Grandes empresas podem precisar de soluções escaláveis e integradas (NGFW, firewalls híbridos), enquanto pequenas empresas podem se beneficiar de soluções simplificadas (firewalls de rede ou de host). Em empresas maiores, a segmentação de rede é crucial para proteger diferentes departamentos e dados sensíveis.

Ambientes de Nuvem

Se sua infraestrutura está em uma nuvem pública ou privada, firewalls virtuais são essenciais. Para empresas que utilizam tanto infraestruturas on-premises quanto em nuvem, firewalls híbridos oferecem a flexibilidade necessária.

Indústrias Reguladas

Indústrias como saúde e finanças têm requisitos regulatórios específicos; escolha firewalls que ajudam a manter a conformidade. Use firewalls com funcionalidades avançadas de inspeção e prevenção de intrusões.

Redes Educacionais

Firewalls proxy ou NGFWs podem ser usados para filtrar conteúdo e controlar o acesso de estudantes e funcionários. Escolha soluções que ofereçam um bom equilíbrio entre custo e funcionalidade.

Ambientes de Desenvolvimento

Firewalls virtuais são ideais para ambientes de desenvolvimento e teste que precisam de mudanças frequentes e rápidas.

Tendências Futuras em Firewalls

Os firewalls têm evoluído continuamente para se adaptar às novas ameaças e aos ambientes de rede em constante mudança. Inicialmente focados na filtragem de pacotes básicos, os firewalls modernos incorporam funcionalidades avançadas como a inspeção profunda de pacotes (DPI), sistemas de prevenção de intrusões (IPS), e controle granular de aplicações. Esta evolução está sendo impulsionada por avanços em inteligência artificial, computação em nuvem e a crescente demanda por segurança robusta em um mundo digital cada vez mais complexo.

O futuro das tecnologias de firewall é marcado pela integração de inteligência artificial, automação e uma abordagem mais adaptativa e contextualizada à segurança de rede. Com a crescente adoção de ambientes de nuvem, a proliferação de dispositivos IoT e a necessidade de arquiteturas Zero Trust, os firewalls continuarão a evoluir para enfrentar desafios de segurança cada vez mais complexos. A capacidade de adaptação e a integração de funcionalidades avançadas serão fundamentais para garantir que os firewalls possam proteger redes contra ameaças emergentes e garantir a segurança dos dados e serviços críticos.

Precisando de um Firewall para sua empresa?

Na QD7 poderemos te ajudar com as principais soluções de cibersegurança e te oferecer o firewall que mais se encaixa na sua infraestrutura, entre em contato conosco agora mesmo!