Firewall para empresas: protegendo sua rede corporativa contra ameaças cibernéticas

janeiro 10, 2024

Ataques DDoS: entendendo, prevenindo e mitigando ameaças online

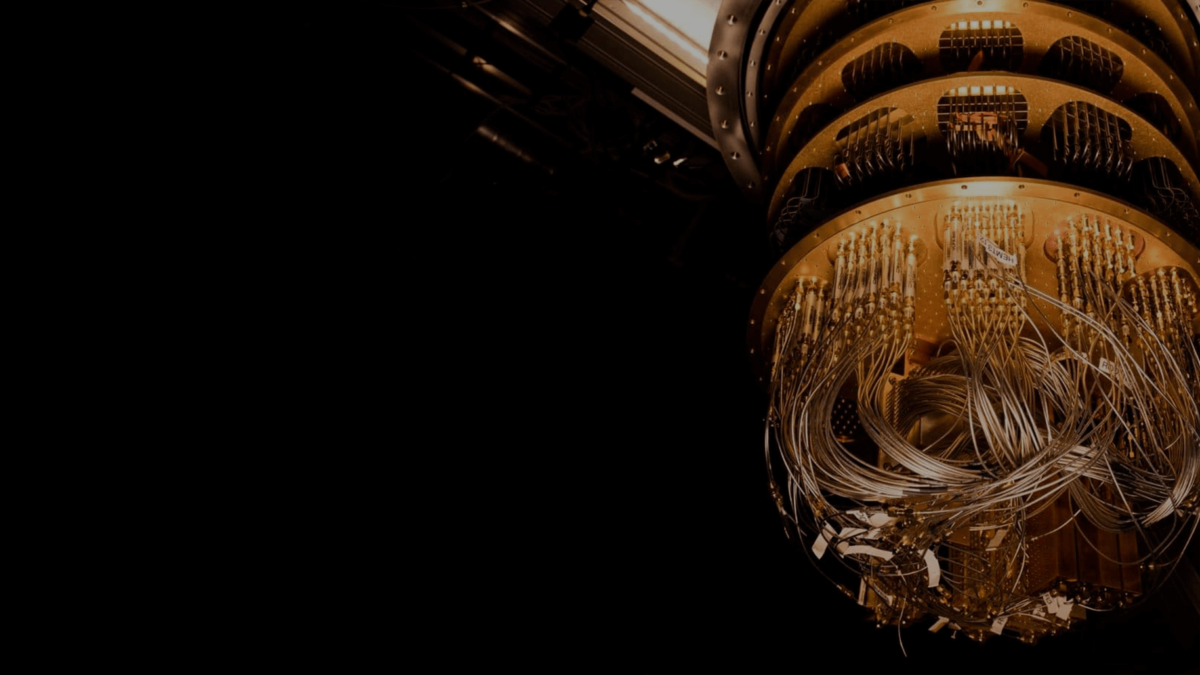

janeiro 15, 2024Nos últimos anos, testemunhamos avanços extraordinários na área da computação, com a ascensão da computação quântica como uma das mais promissoras revoluções tecnológicas.

A computação quântica representa um afastamento radical das técnicas de computação clássica que temos usado há décadas. A base dessa revolução está na mecânica quântica, um campo da física que desafia nossas intuições clássicas e abre portas para um poder de processamento inigualável.

A computação quântica não é mais apenas uma teoria, mas sim uma realidade que está se tornando cada vez mais tangível, com empresas líderes de tecnologia, como IBM, Google e Microsoft, investindo pesadamente em pesquisas e desenvolvimento nesse campo.

Esse avanço é impulsionado por uma série de descobertas e inovações que têm o potencial de transformar a forma como abordamos os problemas computacionais mais complexos, da criptografia à simulação de moléculas para a descoberta de novos medicamentos.

Como a computação quântica está se aproximando da realidade, surge uma preocupação crítica: a cibersegurança. À medida que os computadores quânticos se tornam mais poderosos, eles também se tornam capazes de quebrar algoritmos criptográficos tradicionais em um piscar de olhos

Isso representa uma ameaça significativa à segurança de dados sensíveis, informações pessoais e até mesmo à infraestrutura crítica. Por isso, no artigo de hoje, falaremos sobre a preparação para os desafios da computação quântica. Se interessou pelo assunto? Continue a leitura!

Confira os tópicos desse artigo!

O que é computação quântica?

A computação quântica é uma forma revolucionária de processamento de informações que utiliza os princípios da mecânica quântica para realizar cálculos.

Enquanto a computação clássica usa bits que podem ser 0 ou 1, a computação quântica utiliza qubits, que podem existir em estados de 0, 1 ou ambos simultaneamente, graças a um fenômeno chamado superposição.

Isso confere aos computadores quânticos um poder de processamento exponencialmente maior em comparação com os computadores tradicionais.

Além disso, os qubits podem estar entrelaçados, o que significa que o estado de um qubit pode estar instantaneamente correlacionado com o estado de outro, independentemente da distância entre eles.

Esse fenômeno é conhecido como emaranhamento e é fundamental para muitos algoritmos quânticos poderosos, como o algoritmo de Shor para fatoração de números inteiros e o algoritmo de Grover para busca em banco de dados.

Como a computação quântica difere da computação clássica?

A principal diferença entre a computação quântica e a computação clássica reside na capacidade dos qubits de explorar estados simultâneos e o emaranhamento. Enquanto os computadores clássicos executam cálculos sequencialmente, testando cada possibilidade uma de cada vez, os computadores quânticos podem explorar todas as possibilidades ao mesmo tempo, resultando em um desempenho significativamente mais rápido para tarefas específicas.

De fato, a computação quântica é particularmente eficaz para resolver problemas complexos, como a otimização de rotas, a modelagem de sistemas moleculares e a quebra de criptografia tradicional. Essa diferença fundamental de abordagem tem o potencial de transformar a forma como resolvemos problemas em áreas tão diversas como pesquisa científica, inteligência artificial e medicina.

No entanto, a necessidade premente de adaptação da cibersegurança é um componente crítico dessa revolução, pois precisamos garantir que os benefícios da computação quântica não sejam explorados indevidamente por atores mal-intencionados.

Ameaças cibernéticas na era Pós-Quantum

A revolução da computação quântica tem gerado grande interesse e entusiasmo, mas também traz consigo uma série de desafios preocupantes, especialmente quando se trata de cibersegurança.

Neste contexto, é essencial entender as ameaças cibernéticas na era pós-quantum e como a ruptura da criptografia tradicional por computadores quânticos pode ter sérias implicações para a segurança cibernética.

Como a criptografia atual pode ser quebrada por computadores quânticos?

A criptografia tradicional, que tem sido a espinha dorsal da segurança cibernética por décadas, é baseada na dificuldade computacional de fatorar números primos grandes e no problema do logaritmo discreto.

No entanto, os computadores quânticos têm a capacidade de resolver esses problemas de forma exponencialmente mais rápida do que os computadores clássicos.

Por exemplo, o famoso algoritmo de Shor, desenvolvido por Peter Shor em 1994, é capaz de fatorar números inteiros em tempo polinomial, tornando inseguros os sistemas de criptografia baseados em RSA e outros algoritmos similares.

O algoritmo de Grover, por sua vez, pode acelerar a busca em bancos de dados não ordenados, o que pode comprometer a segurança de algoritmos de hash usados para proteger senhas e outras informações confidenciais.

E como a quebra da criptografia afeta a segurança de dados?

A quebra da criptografia tradicional por computadores quânticos representa uma ameaça significativa para a segurança de dados.

Com a capacidade de decifrar comunicações seguras e acessar informações confidenciais de forma rápida e eficiente, os atacantes terão um amplo leque de oportunidades para explorar vulnerabilidades em sistemas de segurança.

Isso inclui a exposição de dados pessoais, financeiros e de negócios, colocando em risco a privacidade e a confidencialidade.

Além disso, a quebra da criptografia pode afetar a autenticidade dos dados, uma vez que os invasores podem falsificar informações ou realizar ataques de “homem no meio”.

Isso mina a integridade dos sistemas e pode levar a consequências graves, como perdas financeiras, violações de privacidade e danos à reputação.

E o risco de ataques?

O aumento do risco de ataques na era pós-quantum é um dos aspectos mais preocupantes dessa revolução tecnológica. Com a capacidade dos computadores quânticos de quebrar a criptografia tradicional de forma exponencialmente mais rápida do que os computadores clássicos, os atacantes ganham vantagens significativas que podem ser exploradas de várias maneiras:

Comprometimento de sistemas críticos

Os sistemas críticos, como infraestrutura de energia, sistemas de abastecimento de água e redes de transporte, dependem de comunicações seguras e proteção contra ataques. Com a quebra da criptografia, os atacantes podem penetrar nesses sistemas com maior facilidade, resultando em interrupções graves.

Por exemplo, um ataque a uma usina elétrica poderia causar apagões em larga escala, afetando milhões de pessoas e causando danos econômicos significativos.

Ameaças aos serviços financeiros

O setor financeiro é um alvo de alto valor para os atacantes, e a quebra da criptografia tradicional coloca em risco transações financeiras, sistemas de pagamento e a segurança das informações dos clientes.

Isso pode levar a fraudes em grande escala, roubo de identidade e instabilidade nos mercados financeiros, causando prejuízos substanciais.

Comunicações governamentais

Governos em todo o mundo dependem de comunicações seguras para proteger informações sensíveis, como documentos classificados e estratégias de defesa nacional. Com a capacidade de quebrar a criptografia, os atacantes podem acessar essas informações, comprometendo a segurança nacional e a diplomacia internacional.

Facilitação da espionagem cibernética

A capacidade de quebrar a criptografia tradicional também facilita a espionagem cibernética, pois os invasores podem acessar comunicações confidenciais entre indivíduos, empresas e governos. Isso tem implicações significativas para a privacidade e a segurança nacional, à medida que nações e organizações buscam obter vantagens estratégicas através da coleta de informações sensíveis.

Guerra cibernética entre nações

A escalada do poder computacional proporcionada pela computação quântica pode levar a uma corrida armamentista cibernética entre nações. O uso de computadores quânticos em ataques cibernéticos de grande escala poderia resultar em conflitos cibernéticos mais intensos e desestabilizadores, representando uma ameaça à segurança global.

De fato, o aumento do risco de ataques na era pós-quantum é uma consequência direta da quebra da criptografia tradicional por computadores quânticos.

Isso coloca em perigo sistemas críticos, serviços financeiros, comunicações governamentais e a privacidade das pessoas, ao mesmo tempo em que aumenta a probabilidade de conflitos cibernéticos entre nações.

No próximo tópico, apresentaremos soluções de segurança pós-Quantum. Continue a leitura!

Soluções de Cibersegurança na era Pós-Quantum

Na era pós-quantum, onde a quebra da criptografia tradicional por computadores quânticos representa uma ameaça significativa à segurança cibernética, é crucial desenvolver e adotar soluções de segurança que sejam resistentes a essas ameaças emergentes.

Neste contexto, a criptografia pós-quântica surge como uma área de pesquisa essencial e promissora.

Mas o que é criptografia pós-quântica?

A criptografia pós-quântica é um campo da criptografia que se concentra no desenvolvimento de algoritmos e protocolos de segurança que são imunes à quebra por computadores quânticos. Ela visa a substituir os sistemas de criptografia tradicionais, como o RSA e o ECC, que se tornarão inseguros com a chegada dos computadores quânticos.

O principal objetivo da criptografia pós-quântica é garantir a confidencialidade, integridade e autenticidade das informações em um mundo onde os recursos computacionais quânticos podem ser utilizados para violar a segurança dos dados.

Essa abordagem visa proteger sistemas críticos, comunicações sensíveis e informações pessoais contra as ameaças cibernéticas que surgem com a era pós-quantum.

Porém, a adoção da criptografia pós-quântica enfrenta vários desafios significativos:

- Incompatibilidade: Muitos sistemas de segurança cibernética existentes dependem de algoritmos de criptografia tradicionais, e a transição para soluções pós-quânticas pode ser complexa e dispendiosa.

- Desempenho: Algoritmos de criptografia pós-quântica podem ser mais computacionalmente intensivos do que os tradicionais, o que pode afetar o desempenho dos sistemas.

- Padrões e regulações: A adoção em larga escala de criptografia pós-quântica requer a criação de padrões e regulamentações, um processo que leva tempo e coordenação global.

Como superar esses desafios?

Para superar os desafios na adoção de soluções pós-quantum, é necessário um esforço coordenado:

Desenvolvimento contínuo

A pesquisa em algoritmos de criptografia pós-quântica deve ser incentivada e financiada para garantir que as soluções se tornem mais eficientes e prontas para uso.

Padronização

A criação de padrões globais é fundamental para a interoperabilidade e segurança cibernética. Organizações como o NIST nos Estados Unidos estão trabalhando nisso.

Conscientização e treinamento

Governos e empresas devem investir em programas de conscientização e treinamento para garantir que os profissionais de segurança cibernética estejam preparados para lidar com as soluções pós-quânticas.

Planos de migração

As organizações devem desenvolver planos de migração cuidadosos para adotar gradualmente a criptografia pós-quântica, minimizando interrupções e garantindo a segurança contínua dos sistemas.

No próximo tópico, falaremos sobre as estratégias de preparação para a era Pós-Quantum. Continue a leitura!

Estratégias de preparação para a era Pós-Quantum

Para nos prepararmos para a era pós-quantum, é vital adotar estratégias bem planejadas. Isso envolve duas etapas principais: avaliar as vulnerabilidades atuais e planejar a transição gradual para sistemas de criptografia pós-quântica.

Planejamento de migração de sistemas e algoritmos

A transição para sistemas de criptografia pós-quântica deve ser cuidadosamente planejada. Isso envolve:

- Identificação de sistemas críticos: Priorizar sistemas críticos que exigem proteção imediata contra-ataques quânticos.

- Seleção de algoritmos pós-quânticos: Escolher algoritmos de criptografia pós-quântica que se adequem às necessidades de segurança e interoperabilidade da organização.

- Testes e avaliação: Realizar testes extensivos para garantir que os novos algoritmos funcionem conforme o esperado e não introduzam vulnerabilidades.

- Desenvolvimento de políticas e procedimentos: Estabelecer políticas e procedimentos para a geração, distribuição e gerenciamento de chaves criptográficas pós-quânticas.

Estratégias para uma transição suave

Uma transição suave é essencial para evitar interrupções nos sistemas e garantir a continuidade dos serviços. Algumas estratégias incluem:

- Execução paralela: Manter os sistemas de criptografia tradicional em funcionamento enquanto implanta gradualmente a criptografia pós-quântica.

- Atualização de infraestrutura: Atualizar a infraestrutura de TI para acomodar a nova criptografia e garantir que todos os componentes sejam compatíveis.

- Treinamento e conscientização: Treinar funcionários e partes interessadas sobre os novos procedimentos de segurança e a importância da transição.

- Monitoramento contínuo: Monitorar constantemente a segurança durante a transição e após a implementação da criptografia pós-quântica para identificar e mitigar quaisquer novas ameaças ou vulnerabilidades.

Essas estratégias são essenciais para garantir a segurança contínua dos sistemas e proteger informações sensíveis contra as ameaças representadas pela computação quântica na era pós-quantum.

Conclusão

A chegada da era pós-quantum representa um marco crítico na evolução da tecnologia da informação. Com a promessa de capacidades computacionais exponencialmente superiores às dos sistemas clássicos, os computadores quânticos também trazem consigo uma ameaça preocupante à segurança cibernética global.

Neste contexto, a preparação para essa nova era é não apenas uma escolha, mas uma necessidade premente para indivíduos, empresas e governos que dependem cada vez mais da segurança digital.

Enfrentar os desafios da era pós-quantum é uma questão de resiliência digital. A computação quântica promete inúmeras oportunidades, mas também representa uma ameaça significativa.

Aqueles que se preparam adequadamente não apenas protegerão suas próprias operações e informações, mas também contribuirão para a construção de um ambiente digital global mais seguro e resiliente.

A era pós-quantum está à nossa porta; está na hora de abraçar a mudança e garantir que nossa segurança cibernética evolua com ela.